I dispositivi USB sono strumenti essenziali per la maggior parte degli utenti, in quanto facilitano l’archiviazione e il trasferimento di dati in modo rapido ed efficiente. La loro diffusione però li ha resi strumenti perfetti per i cybercriminali, che sfruttano le vulnerabilità di questi dispositivi per effettuare attacchi sofisticati. Sebbene molti siano consapevoli dei rischi legati ai malware trasmessi tramite i dispositivi USB, pochi considerano i pericoli derivanti dagli attacchi che utilizzano il Keystroke Injection, una minaccia che può compromettere la sicurezza di sistemi e dati.

Nel 2010, l’attacco informatico Stuxnet ha dimostrato quanto devastanti possano essere gli attacchi condotti tramite dispositivi USB. Stuxnet ha preso di mira le infrastrutture nucleari iraniane, utilizzando chiavette USB infette per infiltrarsi nei sistemi di controllo industriale (ICS), danneggiando i processi di arricchimento dell’uranio. Questo episodio ha messo in evidenza la necessità di misure di sicurezza più efficaci per proteggere le infrastrutture critiche dalle minacce legate ai dispositivi USB.

Negli anni quindi, le tecniche di attacco si sono evolute, passando dall’uso di malware USB tradizionali a metodi più avanzati come l’iniezione di comandi tramite dispositivi di input (HID). Questi attacchi sfruttano dispositivi USB programmabili o periferiche modificate per eseguire azioni dannose, come l’invio di comandi non autorizzati al sistema vittima.

L’Attacco di Keystroke Injection

Tra le minacce più insidiose legate ai dispositivi USB, l’attacco di Keystroke Injection merita particolare attenzione. Questo tipo di attacco sfrutta il protocollo HID, che regola la comunicazione tra dispositivi di input come tastiere e mouse e il computer ospite. Durante l’attacco, un dispositivo USB compromesso si comporta come una tastiera, inviando rapidamente sequenze di tasti al sistema bersaglio. Questi comandi, eseguiti ad altissima velocità, consentono all’attaccante di prendere il controllo del sistema senza che l’utente se ne accorga bypassando i sistemi di controllo.

Un esempio di questo tipo di attacco è il “USB Rubber Ducky“, uno strumento di pen-testing che sembra una normale chiavetta USB, ma funziona come una tastiera automatizzata. Una volta inserito in un computer, il Rubber Ducky esegue una serie di comandi pre-programmati, facilitando l’esecuzione di script dannosi senza alcuna interazione dell’utente. Questo tipo di dispositivo può essere utilizzato non solo per test di penetrazione, ma anche per attacchi veri e propri, rendendo essenziale la consapevolezza dei rischi e delle contromisure necessarie.

Come gestire in maniera sicura i dispositivi rimovibili

Prevenzione e Mitigazione degli Attacchi USB

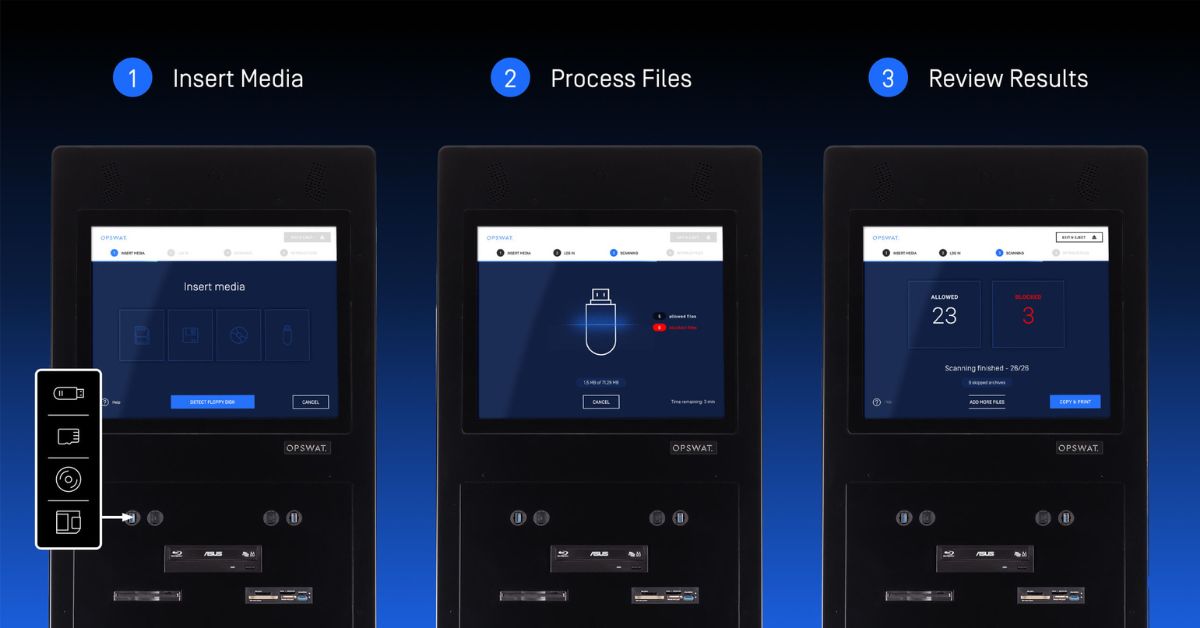

La prevenzione degli attacchi basati su dispositivi USB richiede una strategia di sicurezza completa che includa sia misure tecniche che di consapevolezza. In ambito aziendale, dispositivi come il MetaDefender Kiosk di OPSWAT offrono soluzioni avanzate per la scansione e la sanificazione dei media rimovibili. I Kiosk permettono di controllare in modo sicuro il flusso di dati in entrata e in uscita, riducendo il rischio di infezioni tramite dispositivi USB. I file presenti su chiavette USB, schede SD, DVD e altri supporti sono analizzati in profondità, generando report dettagliati sui potenziali rischi.

In un’ottica di zero trust, è fondamentale adottare la filosofia “Trust no file. Trust no device.”. Implementare soluzioni di questo tipo permette di mitigare i rischi legati ai dispositivi USB e di proteggere i sistemi critici da attacchi sempre più sofisticati.